- Autorius Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-01-22 17:32.

Nesusas įrankis yra firminis ir patentuotas pažeidžiamumo skaitytuvas sukūrė Tenable Network Security. Jį įdiegė ir naudoja milijonai vartotojų visame pasaulyje pažeidžiamumas įvertinimas, konfigūracijos problemos ir kt.

Kuris šiuo atžvilgiu yra geriausias pažeidžiamumo skaitytuvas?

Populiariausi pažeidžiamumo nuskaitymo įrankiai

- Nesusas.

- Skybox.

- „Alibaba“debesies valdoma saugos tarnyba.

- Metasploit.

- Netsparkeris.

- Burp.

- Acunetix pažeidžiamumo skaitytuvas. Acunetix yra dar vienas įrankis, nuskaitantis tik žiniatinklio programas.

- Nmap. Nmap yra prievadų skaitytuvas, kuris taip pat padeda tikrinti rašiklį, pažymėdamas geriausias sritis, į kurias reikia nukreipti atakos metu.

Taip pat galima paklausti, kuriuos pažeidžiamumo įrankius naudojote savo tinkle? Geriausi tinklo pažeidžiamumo skaitytuvai

- „SolarWinds“tinklo konfigūracijos tvarkyklė (NEMOKAMAS BANDYMAS)

- „ManageEngine Vulnerability Manager Plus“(NEMOKAMAS BANDYMAS)

- „Paessler“tinklo pažeidžiamumo stebėjimas naudojant PRTG (NEMOKAMAS BANDYMAS)

- OpenVAS.

- „Microsoft Baseline Security Analyzer“.

- Retina Network Scanner Community Edition.

Taigi, ką daro pažeidžiamumo skaitytuvas?

Pažeidžiamumo nuskaitymas yra galimų išnaudojimo taškų kompiuteryje ar tinkle patikrinimas, siekiant nustatyti saugumo spragas. A pažeidžiamumas nuskaitymas aptinka ir klasifikuoja kompiuterių, tinklų ir ryšių įrangos sistemos trūkumus ir numato atsakomųjų priemonių efektyvumą.

Kas yra pažeidžiamumo vertinimo priemonė?

Pažeidžiamumo vertinimas įrankiai yra skirti automatiškai ieškoti naujų ir esamų grėsmių, kurios gali būti nukreiptos į jūsų programą. Įrankių tipai: Žiniatinklio programų skaitytuvai, kurie tikrina ir imituoja žinomus atakų modelius. Protokolo skaitytuvai, ieškantys pažeidžiamų protokolų, prievadų ir tinklo paslaugų.

Rekomenduojamas:

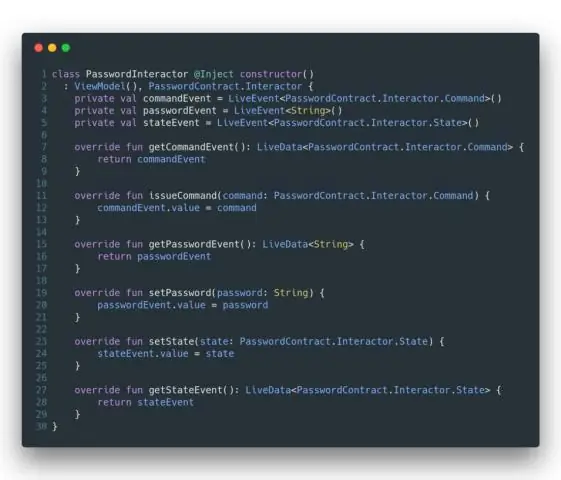

Ar „ViewModel“gyvavimo ciklas yra žinomas?

„ViewModel“objekte gali būti „LifecycleObservers“, pvz., „LiveData“objektų, tačiau „ViewModel“niekada neturi stebėti stebimų objektų, susijusių su gyvavimo ciklu, pakeitimų, tai turi būti padaryta „LifecycleOwner“

Kuris socialinės žiniasklaidos valdymo įrankis yra geriausias?

Geriausias socialinės žiniasklaidos valdymo įrankių buferis, skirtas paprastam socialinės žiniasklaidos planavimui. „Hootsuite“, skirtas „viskas viename“socialinės žiniasklaidos planavimui, stebėjimui ir analizei. „Sprout Social“, skirtas komandiniam socialinės žiniasklaidos valdymui. „Iconosquare“, skirta „Instagram“verslo paskyroms tvarkyti. Siunčiamas švino generavimui

Kuris „Owasp“įrankis gali būti naudojamas žiniatinklio programoms ir komponentams nuskaityti?

DAST įrankiai OWASP ZAP – visas nemokamas atvirojo kodo DAST įrankis, apimantis automatinį pažeidžiamumų nuskaitymą ir įrankius, padedančius ekspertams atlikti rankinio žiniatinklio programų rašiklio testavimą. Arachni – Arachni yra komerciškai palaikomas skaitytuvas, tačiau daugeliu atvejų jis nemokamas, įskaitant atvirojo kodo projektų nuskaitymą

Kuris prievadų nuskaitymo būdas yra populiariausias?

UDP nuskaitymas. Nors TCP nuskaitymai yra labiausiai paplitę prievadų nuskaitymo tipai, UDP protokolo ignoravimas yra dažna saugumo tyrėjų klaida, kuri gali teikti slaptą informaciją per atviras tinklo paslaugas, kurios gali būti taip pat išnaudojamos kaip ir TCP paslaugos

Kuris yra geriausias BI įrankis?

Top Business Intelligence Tools Zoho Analytics yra savitarnos BI ir analizės platforma. Tai leidžia vartotojams kurti įžvalgias informacijos suvestines ir vizualiai analizuoti bet kokius duomenis. Oficiali nuoroda: SAS. Oficiali nuoroda: Birst. Oficiali nuoroda: WebFOCUS. Oficiali nuoroda: BusinessObject. Oficiali nuoroda: IBM Cognos. Oficiali nuoroda: MicroStrategy. Oficiali nuoroda: Pentaho