- Autorius Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-06-01 05:09.

7 geriausios duomenų bazių saugos praktikos

- Užtikrinti fizinį duomenų bazės saugumą .

- Naudokite žiniatinklio programą ir duomenų bazėje ugniasienės.

- Sutvirtinkite savo duomenų bazėje kiek įmanoma.

- Šifruokite savo duomenis.

- Sumažinti vertę duomenų bazės .

- Tvarkyti duomenų bazėje sandariai prieiti.

- Auditas ir stebėjimas duomenų bazėje veikla.

Taip pat žinote, kas naudojama duomenų bazės apsaugai?

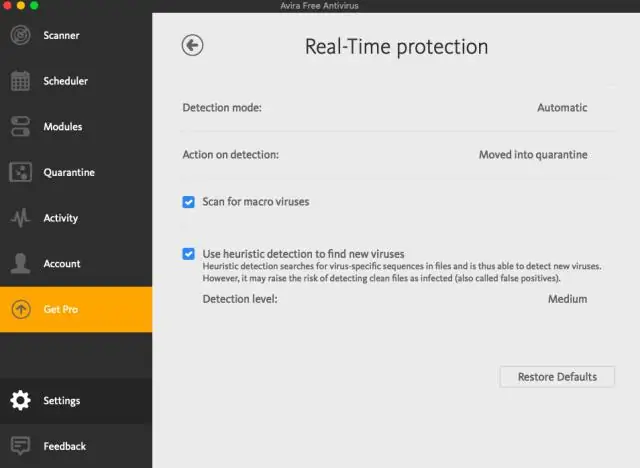

Iš esmės, duomenų bazės saugumą yra bet kokia forma naudojamas saugumas apsaugoti duomenų bazės ir juose esančią informaciją iš kompromiso. Saugomų duomenų apsaugos pavyzdžiai: Programinė įranga - programinė įranga yra naudojamas užtikrinti, kad žmonės negalėtų prieiti prie duomenų bazėje per virusus, įsilaužimą ar bet kokį panašų procesą.

Antra, kokie yra 5 pagrindiniai žingsniai, padedantys užtikrinti duomenų bazės saugumą? Štai penki dalykai, kuriuos galite padaryti, kad jūsų įmonės ir klientų informacija būtų saugi.

- Turėkite saugius slaptažodžius. Pačios sudėtingiausios sistemos Žemėje negali apsisaugoti nuo netinkamo slaptažodžio.

- Užšifruokite savo duomenų bazę.

- Nerodykite žmonėms užpakalinių durų.

- Segmentuokite savo duomenų bazę.

- Stebėkite ir patikrinkite savo duomenų bazę.

Taip pat žinote, kas yra duomenų bazės lygio saugumas?

Duomenų bazės saugumas nurodo įvairias priemones, kurių organizacijos imasi siekdamos užtikrinti duomenų bazės yra apsaugoti nuo vidinių ir išorinių grėsmių. Duomenų bazės saugumas apima apsaugą duomenų bazėje pati, jame esantys duomenys, jo duomenų bazėje valdymo sistema ir įvairios programos, kurios ją pasiekia.

Kokie yra 2 saugos tipai, taikomi duomenų bazei?

Daugelis informacijos saugumo kontrolės sluoksnių ir tipų tinka duomenų bazėms, įskaitant:

- Prieigos kontrolė.

- Auditas.

- Autentifikavimas.

- Šifravimas.

- Vientisumo valdikliai.

- Atsarginės kopijos.

- Programos saugumas.

- Duomenų bazės saugumas taikant statistinį metodą.

Rekomenduojamas:

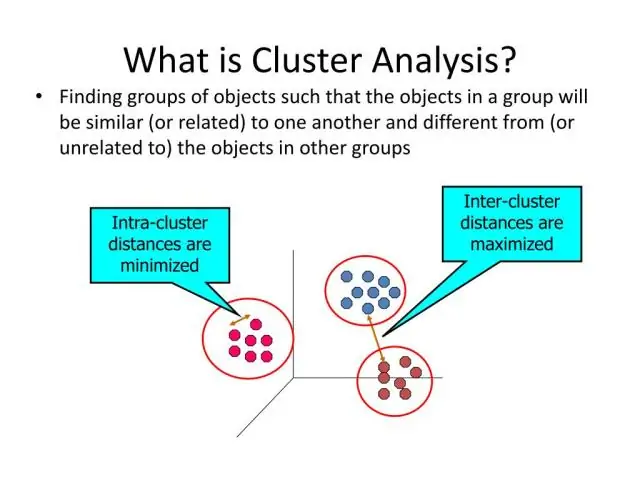

Kokie yra duomenų gavybos klasterizacijos reikalavimai?

Pagrindiniai reikalavimai, kuriuos turi atitikti klasterizacijos algoritmas, yra šie: mastelio keitimas; susidoroti su įvairių tipų atributais; savavališkos formos klasterių atradimas; minimalūs reikalavimai domeno žinioms nustatyti įvesties parametrus; gebėjimas susidoroti su triukšmu ir pašaliniais dalykais;

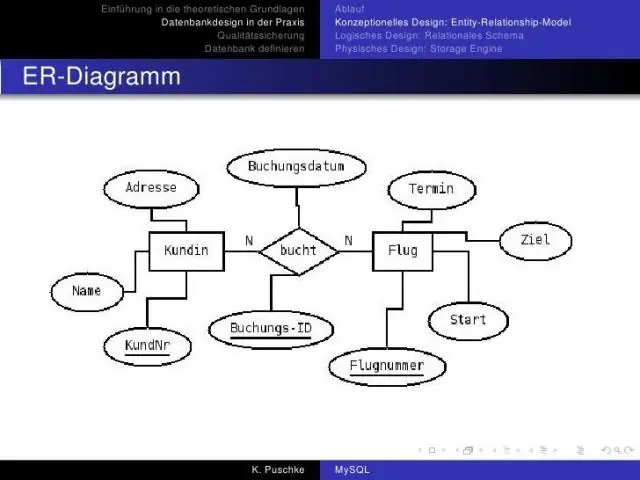

Kas yra loginis duomenų bazės dizainas ir fizinis duomenų bazės dizainas?

Loginis duomenų bazės modeliavimas apima; ERD, verslo procesų diagramos ir vartotojų atsiliepimų dokumentacija; kadangi fizinis duomenų bazių modeliavimas apima; serverio modelio diagrama, duomenų bazės projektavimo dokumentacija ir vartotojų atsiliepimų dokumentacija

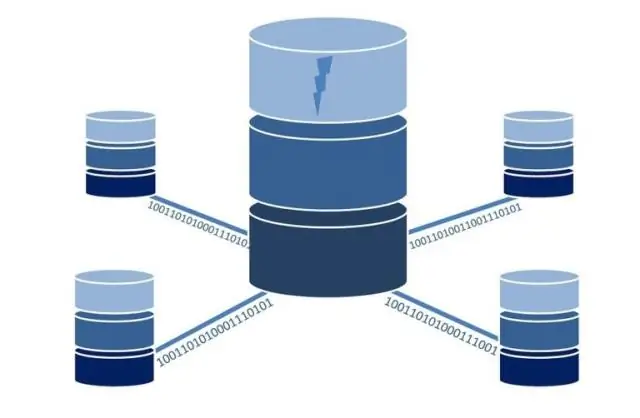

Kokios duomenų bazės yra veikiančios duomenų bazės?

Veikianti duomenų bazė yra duomenų saugyklos šaltinis. Eksploatacinės duomenų bazės elementus galima pridėti ir pašalinti iš karto. Šios duomenų bazės gali būti pagrįstos SQL arba NoSQL, o pastaroji yra pritaikyta operacijoms realiuoju laiku

Kokie yra du pagrindiniai „Android“kūrimo programinės įrangos reikalavimai?

Sistemos reikalavimai kuriant „Android“? „Windows“/ „Linux“/ „Mac“maitinamas kompiuteris. Operacinė sistema yra kompiuterio siela. Rekomenduojamas procesorius. Daugiau nei i3, i5 ar i7 kūrėjai turėtų susirūpinti procesoriaus greičiu ir branduolių skaičiumi. IDE („Eclipse“arba „Android Studio“) „Android“SDK. Java. Išvada

Kuriame pirkimo dokumente pateikti saugumo reikalavimai ir klasifikavimo gairės?

GCA teikia pramonei su sutartimi susijusias saugumo klasifikavimo gaires. GCA turi plačius įgaliojimus, susijusius su agentūros įsigijimo funkcijomis, kurias deleguoja agentūros vadovas