- Autorius Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-01-22 17:32.

Laiko žyma -pagrįstas Protokolai

The laiko žyma - pagrįstas algoritmas naudoja a laiko žyma nuosekliai atlikti lygiagrečių operacijų vykdymą. Tai protokolas užtikrina, kad visos prieštaringos skaitymo ir rašymo operacijos būtų vykdomos laiko žyma įsakymas. The protokolo naudojimas sistemos laikas arba loginis skaičius kaip a Laiko žyma.

Taip pat žmonės klausia, kas yra laiko žymos protokolas DBVS?

The Laiko žyma Užsakymas protokolas naudojamas sandoriams užsakyti pagal jų Laiko žymos . Užrakto pagrindu protokolas naudojamas tvarkyti pavedimą tarp nesuderinamų porų tarp operacijų vykdymo metu. Bet Laiko žyma pagrįstas protokolai pradėti dirbti, kai tik bus sukurta operacija.

Be to, kas yra dviejų fazių užrakinimo protokolas? Duomenų bazėse ir operacijų apdorojime, du - fazinis blokavimas (2PL) yra lygiagrečio valdymo metodas, garantuojantis nuoseklumą. The protokolas naudoja užraktus, taikomus sandoriui duomenims, kurie gali blokuoti (interpretuoti kaip signalai sustabdyti) kitoms operacijoms pasiekti tuos pačius duomenis per operacijos laikotarpį.

Taigi, kaip paskirstytoje duomenų bazėje vyksta laiko žymų generavimas?

A laiko žyma yra suteiktas unikalus identifikatorius DBVS į operaciją, kuri reiškia operacijos pradžios laiką. Laiko žyma Pagrįsti lygiagretumo valdymo metodai sukuria nuosekliuosius tvarkaraščius, kad atitiktų nuoseklųjį tvarkaraštį yra išdėstyti pagal dalyvaujančių sandorių amžių.

Kas yra užraktai paskirstytoje sistemoje?

Į Paskirstytos sistemos (nuo šiol vadinama DS), užraktas yra mechanizmas, leidžiantis tik vienam iš daugybės mazgų (arba procesų) pasiekti ir modifikuoti išteklius arba duomenis, kuriais bendrai dalijamasi, kad būtų išvengta tos pačios užduoties vykdymo du kartus ir taip pat būtų išlaikytas duomenų vientisumas.

Rekomenduojamas:

Kas yra laiko žymos užsakymo protokolas?

Laiko žymų užsakymo protokolas naudojamas užsakyti operacijas pagal jų laiko žymas. Norint nustatyti operacijos laiko žymą, šis protokolas naudoja sistemos laiką arba loginį skaitiklį. Užraktu pagrįstas protokolas naudojamas tvarkai tarp nesuderinamų porų tarp operacijų vykdymo metu

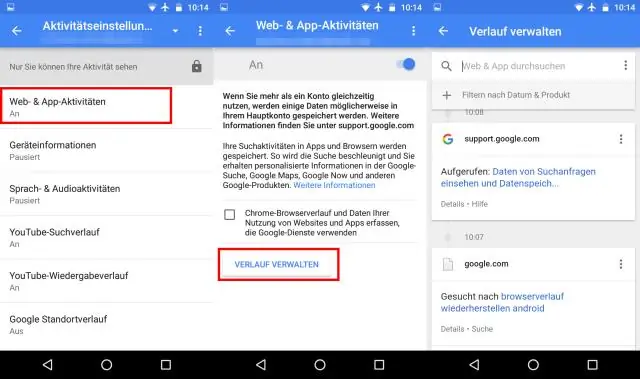

Kaip peržiūrėti laiko žymos istoriją „Internet Explorer“?

Internet Explorer Spustelėkite žvaigždės piktogramą naršyklės viršuje, kad pasiektumėte Parankinių centrą ir pasirinkite skirtuką Istorija. Išskleidžiamajame istorijos meniu pasirinkite Pagal datą. Dešiniuoju pelės mygtuku spustelėkite URL ir meniu pasirinkite Ypatybės

Kam naudojami duomenų atributai?

HTML | data-* Atributai Jis naudojamas priskirtiems duomenims privačiai saugoti puslapyje arba programoje. Duomenų atributus daugiausia sudaro 2 dalys: Atributo pavadinimas: turi būti bent vieno simbolio ilgio, be didžiųjų raidžių ir priešdėlis „data-“. Atributo reikšmė: gali būti bet kokia eilutė

Kokie protokolai naudojami internete perduodant tinklalapius iš žiniatinklio serverių?

Hiperteksto perdavimo protokolą (HTTP) naudoja žiniatinklio serveriai ir naršyklės tinklalapiams perduoti internetu

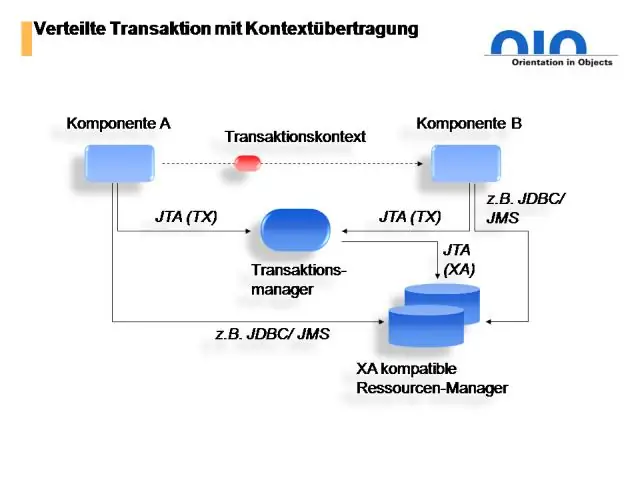

Kas yra transakcija paskirstytoje duomenų bazių sistemoje?

Paskirstyta operacija yra duomenų bazės operacija, kurioje dalyvauja du ar daugiau tinklo pagrindinių kompiuterių. Praktikoje daugumoje komercinių duomenų bazių sistemų lygiagretumo kontrolei naudojamas stiprus griežtas dviejų fazių užraktas (SS2PL), kuris užtikrina visuotinį nuoseklumą, jei jį naudoja visos dalyvaujančios duomenų bazės