- Autorius Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-06-01 05:09.

CoAP yra pagal numatytuosius nustatymus susieta su UDP ir pasirinktinai prie DTLS, teikiant aukštas komunikacijos lygis saugumo . Bet kokie baitai po antraščių pakete laikomi pranešimo turiniu.

Atitinkamai, ar CoAP saugus?

Kaip CoAP yra UDP protokolas, o ne TCP protokolas, pagal numatytuosius nustatymus TLS nenaudojamas. Vietoj to, šifravimas dažniausiai atliekamas naudojant Datagram Transport Layer Saugumas (DTLS) ir kartais su IPSec. Taip pat yra keletas plėtinių CoAP kurie papildo jo galimybes.

Be to, ar MQTT saugus? Naudingojo krovinio šifravimas MQTT juk yra pranešimų protokolas. Tačiau tokio tipo šifravimas neapsaugo slaptažodžių (jei naudojami) pačiame ryšyje. Kadangi tai neapima jokios tarpininko konfigūracijos ar palaikymo, tai greičiausiai bus labai populiarus duomenų apsaugos metodas.

Kalbant apie tai, kaip veikia CoAP?

CoAp leidžia įrenginiams bendrauti internetu. CoAP yra HTTP protokolo, veikiančio UDP, supaprastinimas, padedantis taupyti pralaidumą. „Internet Engineering Task Force Constrained RESTful Environment“(IETF Core) Darbas Grupė atliko pagrindinį standartizavimą dirbti dėl CoAP.

Kokie yra reikalavimai norint pasiekti CoAP objektą?

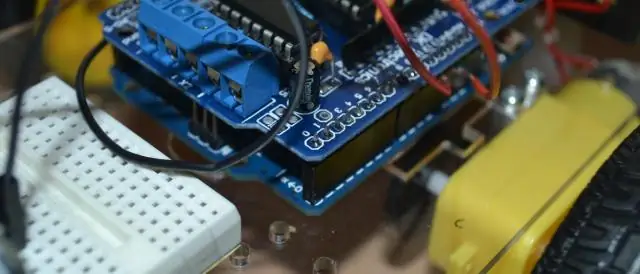

The reikalavimus susiję su CoAP galima apibendrinti taip: REQ1: CorE sprendimai turi būti tinkamo sudėtingumo, kad juos galėtų naudoti mazgai, turintys ribotą kodo dydį ir ribotą RAM (pvz., mikrovaldikliai, naudojami pigiuose belaidžiuose įrenginiuose, paprastai turi maždaug 64-256 000 blykstės ir 4 12K RAM).

Rekomenduojamas:

Kurios dvi ryšio parinktys užtikrina visada įjungtą?

Paaiškinimas: tiek kabeliu, tiek DSL užtikrina didelį pralaidumą, nuolatinį ryšį ir eterneto ryšį su pagrindiniu kompiuteriu arba LAN

Kas atsakingas už fizinį saugumą?

Daugumoje įmonių už daugelį fizinio saugumo planavimo aspektų atsako paskirti apsaugos darbuotojai. Šie darbuotojai prižiūri žmonių, įeinančių ir išeinančių iš pastato, srautus, stebi ir vertina saugumo grėsmes

Kuris dizaino principas užtikrina kelių sluoksnių apsaugą?

Išsamios gynybos principas teigia, kad kelios saugumo kontrolės priemonės, skirtingai įvertinančios riziką, yra geriausias pasirinkimas norint apsaugoti programą. Taigi, užuot turėję vieną vartotojo prieigos saugos valdiklį, turėsite kelis patvirtinimo lygius, papildomus saugos tikrinimo įrankius ir registravimo įrankius

Kaip kompiuteris užtikrina, kad visos operacijos būtų sinchronizuotos?

Gijos sinchronizavimas apibrėžiamas kaip mechanizmas, užtikrinantis, kad du ar daugiau lygiagrečių procesų ar gijų vienu metu nevykdytų tam tikro programos segmento, vadinamo kritine sekcija. Taigi, kai 1 ir 2 procesai bando pasiekti tą išteklį, jis vienu metu turėtų būti priskirtas tik vienam procesui