- Autorius Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-01-22 17:32.

Kokia paslauga ar protokolu remiasi saugaus kopijavimo protokolas, kad užtikrintų, jog saugios kopijos perkeliamos iš įgaliotų naudotojų ? Saugios kopijavimo protokolas ( SCP ) turi įprotį saugiai kopijuoti IOS vaizdus ir konfigūracijos failus į a SCP serveris. Norėdami tai atlikti, SCP bus naudoti SSH ryšius iš vartotojų patvirtintas per AAA.

Atitinkamai, kokio tipo algoritmai reikalauja, kad siuntėjas ir gavėjas keistųsi slaptu raktu, kuris naudojamas pranešimų konfidencialumui užtikrinti?

Du populiarūs algoritmai tai yra naudojamas užtikrinti kad duomenys nėra perimami ir nekeičiami (duomenų vientisumas), yra MD5 ir SHA. AES yra šifravimo protokolas ir teikia duomenis konfidencialumą . DH (Diffie-Hellman) yra algoritmas tai yra naudojamas dėl raktų keitimas . RSA yra algoritmas tai yra naudojamas autentifikavimui.

Vėliau kyla klausimas, kurios dvi praktikos yra susijusios su maršrutizatorių operacinių sistemų funkcijų ir našumo užtikrinimu? (Pasirinkite du.)

- Įdiekite UPS.

- Išsaugokite saugią maršrutizatoriaus operacinės sistemos vaizdų kopiją.

- Išjunkite numatytąsias maršrutizatoriaus paslaugas, kurios nėra būtinos.

- Sumažinkite prievadų, kuriais galima pasiekti maršrutizatorių, skaičių.

Antra, kas yra efektyvus IPS ir IDS įrenginių diegimas įmonės tinkle?

An efektyvus IPS diegimas / IDS yra įdėti an IPS tiesiai už pasienio maršruto parinktuvo, kad filtruotumėte srautą, įeinantį į ir iš jo išeinantį įmonių vidinis tinklą . IPS ir IDS technologijos gali viena kitą papildyti.

Kaip vykdoma smurfų ataka?

The Smurfų puolimas yra paskirstytas atsisakymas teikti paslaugą puolimas kuriame daug interneto valdymo pranešimų protokolo (ICMP) paketų su numatytu aukos suklastotu šaltinio IP yra transliuojami į kompiuterių tinklą naudojant IP transliacijos adresą.

Rekomenduojamas:

Kokias klasės charakteristikas gali ištirti Examiner, kad padėtų nustatyti įtariamą kopijavimo aparatą?

Egzaminuotojo ištirtos kopijavimo aparatų klasės charakteristikos apima spausdinimo technologiją, popieriaus tipą, naudojamų dažų ar rašalo tipą, cheminę dažų sudėtį ir dažų sujungimo su popieriumi metodą, naudojamą gaminant dokumentą

Kuri tinklo paslauga ar protokolas naudoja 22 TCP IP prievadą?

1 lentelė Įprasti TCP/IP protokolai ir prievadų protokolas TCP/UDP prievado numeris saugus apvalkalas (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 paprastas pašto perdavimo protokolas (SMTP) (RFC 5321) TCP 25 Sistema (DNS) (RFC 1034-1035) TCP/UDP 53

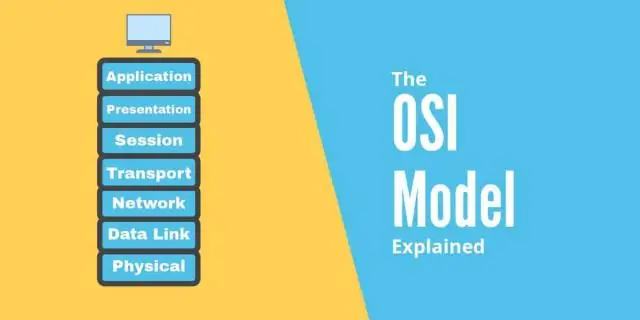

Kokia yra OSI seanso sluoksnio funkcija, kuriame sluoksnyje veikia maršrutizatoriaus protokolas?

Atvirų sistemų sujungimo (OSI) ryšio modelyje seanso sluoksnis yra 5 lygyje ir valdo dviejų bendraujančių galinių taškų sąsajos sąranką ir išardymą. Ryšys tarp dviejų galinių taškų yra žinomas kaip ryšys

Kuris protokolas ar paslauga naudojamas automatiškai sinchronizuoti programinės įrangos laikrodžius Cisco maršrutizatoriuose?

NTP Panašiai galima paklausti, ką „Tacacs+“protokolas suteikia AAA diegimui? TACACS+ palaiko autentifikavimo ir autorizacijos procesų atskyrimą, o RADIUS sujungia autentifikavimą ir autorizavimą kaip vieną procesą. RADIUS palaiko nuotolinės prieigos technologijas, tokias kaip 802.

Kaip įgalioti kūrėją „Amazon“?

Prisijunkite kaip „Amazon“profesionalaus pardavėjo paskyros savininkas. Eikite į puslapį Nustatymai > Vartotojo leidimai pardavėjų centre. Spustelėkite mygtuką Įgalioti naują kūrėją. Įveskite kūrėjo vardą ir kūrėjo ID ir spustelėkite Pirmyn. Sutikite su sąlygomis ir spustelėkite Pirmyn. Bus rodomas jūsų pardavėjo ID, prekyvietės ID ir MWS autentifikavimo prieigos raktas