- Autorius Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:50.

- Paskutinį kartą keistas 2025-06-01 05:09.

Ransomware atakos paprastai yra atliko naudojant Trojos arklį, patekti į sistemą per, pavyzdžiui, kenkėjišką priedą, įterptą nuorodą į sukčiavimo el. laišką arba tinklo paslaugos pažeidžiamumą.

Panašiai galima paklausti, kiek laiko užtrunka atsigauti po išpirkos reikalaujančios programos atakos?

Užtrunka 33 valandos pagal neseniai atliktą Vanson Bourne apklausą, kurioje dalyvavo 500 kibernetinio saugumo sprendimus priimančių asmenų, kuriuos rėmė „SentinelOne“. Vidutiniškai auka nukentėjo šešis kartus.

kaip dažnos išpirkos reikalaujančios programos atakos? Saugumas. Analizuojama daugiau nei 230 000 ransomware atakos balandžio-rugsėjo mėn. paskelbė Emsisoft kibernetinio saugumo tyrėjai, o viena kenkėjiškų programų šeima sudarė daugiau nei pusę (56 %) praneštų incidentų: „Stop“ ransomware.

Be to, koks yra labiausiai paplitęs išpirkos reikalaujančių programų atakos būdas?

Dažniausias būdas įsilaužėliams platinti išpirkos reikalaujančią programinę įrangą yra per sukčiavimo el. laiškai . Piratai naudoja kruopščiai paruoštus sukčiavimo el. laiškai norėdami apgauti auką atidaryti priedą arba spustelėti nuorodą, kurioje yra kenkėjiškas failas.

Ar išpirkos reikalaujančias programas galima pašalinti?

Jei turite paprasčiausią ransomware , pvz., netikra antivirusinė programa arba netikras valymo įrankis, jūs gali paprastai pašalinti tai atlikdami ankstesnėje kenkėjiškoje programoje nurodytus veiksmus pašalinimas vadovas. Ši procedūra apima įėjimą į „Windows“saugųjį režimą ir pareikalavus virusų skaitytuvą, pvz., „Malwarebytes“.

Rekomenduojamas:

Koks yra mechanizmas, leidžiantis užtikrinti prieigos prie išteklių apribojimus, kai Redis vykdomos kelios gijos?

užraktas Atsižvelgiant į tai, kaip „Redis“elgiasi su vienu metu? Vienos gijos programa tikrai gali suteikti sutapimas įvesties/išvesties lygiu naudojant I/O (de)multipleksavimo mechanizmą ir įvykio kilpą (tai yra Redis daro ). Lygiagretumas kainuoja:

Kokio tipo prieigos mechanizmas yra labiausiai pažeidžiamas pakartotinio atakos?

Saugus maršruto parinkimas ad hoc tinkluose Belaidžiai ad hoc tinklai taip pat gali pakartoti atakas. Tokiu atveju autentifikavimo sistemą galima patobulinti ir sustiprinti išplečiant AODV protokolą

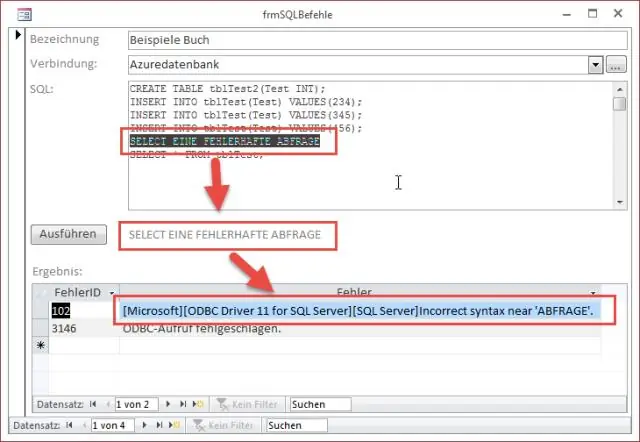

Kaip vykdomos SQL užklausos?

SELECT pareiškimo vykdymo tvarka SQL pirmasis apdorojamas sakinys yra FROM, o SELECT sąlyga, kuri SQL užklausoje pasirodo pirmoji, apdorojama daug vėliau. SQL užklausos loginio apdorojimo fazės yra šios: GROUP BY sąlyga. TURIMAS sąlygą

Kas yra vidinės atakos?

Vidinė ataka įvyksta, kai asmuo ar grupė organizacijoje siekia sutrikdyti veiklą arba išnaudoti organizacijos turtą

Kaip vykdomos išmaniosios sutartys?

Išmanioji sutartis yra kompiuterinio kodo rinkinys tarp dviejų ar daugiau šalių, veikiančių blokų grandinės viršuje ir sudarytas iš taisyklių, dėl kurių susitaria dalyvaujančios šalys, rinkinys. Vykdant, jei laikomasi šių iš anksto nustatytų taisyklių rinkinio, išmanioji sutartis pati įvykdo, kad pagamintų išvestį